Шаблоны проектирования для повышения безопасности в промышленных сетях

Прошли те времена, когда промышленные сети могли быть физически отделены от всех других сетей. То же самое относится и к мифу о безопасности через несовместимость, который давно дает промышленным предприятиям чувство безопасности.

Времена изменились, и не только из-за таких событий, как промышленный Интернет вещей и Промышленность 4.0, которые привели к большей взаимосвязанности и гомогенизации сетевых структур промышленных предприятий. Производители промышленных компонентов уже приступили к разработке своих подключаемых компонентов на основе стандартных промышленных ПК-систем.

Они также все чаще заменяют проприетарные протоколы связи сетевыми протоколами Ethernet и TCP / IP, которые широко используются и принимаются во всем мире. Однако это расширенное сетевое взаимодействие означает, что промышленные предприятия имеют большую площадь атаки. Более того, многие системы мониторинга и контроля используются годами, а иногда и десятилетиями, без своевременного получения или возможности получать обновления безопасности. Либо такие патчи недоступны, либо смена программного обеспечения не без риска или может сделать недействительными существующие сертификаты.

Это приводит к многочисленным незначительным целям в приложении с промышленным контролем системы. Поэтому очевидно, что эти важные, но уязвимые системы должны быть защищены. Многие компании устанавливают межсетевые экраны по периметру на границе своих промышленных сетей, чтобы защитить неустойчивые цели в своих промышленных приложениях от угроз из Интернета или из офисных сетей. Хотя это необходимый шаг, современная сетевая безопасность требует гораздо большего, чем просто защита периметра.

Всеобъемлющие концепции сетевой безопасности должны учитывать как различные методы атаки, так и различные типы атакующих. Это включает в себя сценарии, когда первая линия защиты уже была взломана, то есть файервол на границе между производственной сетью и офисной сетью или Интернетом. Как только злоумышленник проникнет в сеть, он может быстро нанести серьезный ущерб, если архитектура и конфигурация сети будут выбраны без учета безопасности. Хорошая новость: создание сети, способной противостоять вторжению злоумышленника, не так сложна, как может показаться на первый взгляд, при условии, что безопасность учитывается уже на этапе планирования сети.

Зоны и кабелепроводы как основа для безопасных промышленных сетей

При проектировании сетей сетевая инфраструктура может основываться на ряде архитектурных шаблонов. Выбор шаблона оказывает сильное влияние на безопасность сети и определяет разницу между легко атакуюемой и устойчивой сетью. Учитывая, что архитектура и топология являются основными столпами безопасной сети, стандарты промышленной безопасности, такие как семейство стандартов ISO / IEC 62443, были заложены для проектирования сети, чтобы показать операторам оборудования и системным интеграторам, как создавать большие эффективные сетевые структуры. Одним из наиболее важных принципов проектирования сетей является принцип «зон и каналов». В соответствии с этим принципом промышленная сеть сегментируется на различные функциональные зоны, и соединения между этими зонами (то есть каналы) передают только разрешенный трафик данных из одной зоны в другую зону. Например, машина или часть машины может представлять зону, в которой различные устройства должны и могут обмениваться данными друг с другом без ограничений.

И наоборот, очень немногие устройства должны взаимодействовать с устройствами в других зонах. Примером этого может служить сервер журналов, который собирает журналы событий со всех систем в сети. Сервер должен быть доступен через границы зон из разных зон. Подробные правила также должны быть установлены при переходах зон, определяющих, какому трафику разрешено покидать зону (например, трафик на сервер журналов) и какой трафик не следует ретранслировать через границы зон (например, весь трафик, не направленный на сервер журналов).

Несколько вещей должны быть приняты во внимание при реализации зон и каналов. С одной стороны, необходимо принять технические меры для контроля перехода зоны. В большинстве случаев файерволы и списки контроля доступа (ACL) будут наиболее подходящим методом.

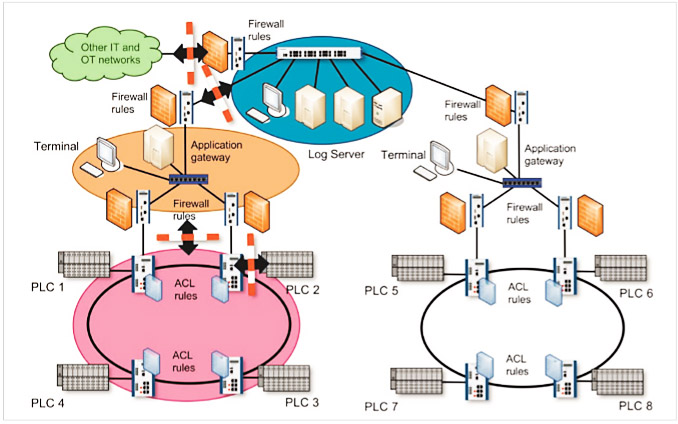

На рисунке 1 показано простое промышленное приложение, разделенное на различные функциональные зоны.

Рисунок 1: Различные зоны в промышленном применении

На рисунке показано, как файерволы с ограниченным набором правил сокращают трафик между зонами. Внутри зоны Ethernet-коммутаторы с ACL-списками также ограничивают трафик от и к устройствам. Помимо разделения сети на зоны, доступ к отдельным зонам должен быть защищен. Технологии, такие как IEEE 802.1X в сочетании с протоколом аутентификации, таким как RADIUS, особенно подходят для этой цели.

Наконец, необходимо позаботиться о том, чтобы злоумышленники также не могли нарушать сетевые операции или манипулировать ими (например, путем подмены атак). В следующих разделах будут рассмотрены эти три вопроса более подробно.

Использование файерволов и списков контроля доступа для разделения сети на зоны и каналы

Сеть может быть сегментирована на зоны путем настройки правил фильтрации пакетов на различных уровнях модели уровня ISO / OSI на коммутаторах, через файерволы или шлюзы прикладного уровня (ALG). Поскольку ACL имеют функцию, аналогичную файерволам без сохранения состояния, а ALG необходимо адаптировать для специальных приложений, следующий раздел будет посвящен, в частности, файерволам, которые можно гибко использовать. Файерволы и ACL блокируют неавторизованный трафик путем фильтрации трафика на основе метаданных соединения (например, MAC-адресов, IP-адресов, номеров портов и флагов протоколов).

Согласно принципу белого списка (пропускается только известный трафик данных, в то время как весь другой трафик блокируется), наборы правил файервола содержат только свойства известного и желаемого трафика. В приведенном выше примере весь трафик, выходящий за пределы зоны, который не направлен на сервер журналов, может быть отклонен.

Поэтому невозможно обмениваться данными с другими устройствами за пределами зоны через периметр зоны (каналы). Белый список ограничивает степень, в которой злоумышленники могут оказывать влияние за пределами периметра зоны, поскольку они затрудняют или даже делают невозможным их связь с потенциальными целями через каналы.

Чтобы разрешить настройку файервола с наибольшими ограничениями, необходимо соблюдать осторожность при проектировании сетевой инфраструктуры, чтобы убедиться, что сеть разделена на разумные зоны. Зоны должны быть как можно меньше, но в то же время по периметру зоны должно быть как можно меньше сообщений. В мире ИТ существуют различные шаблоны проектирования (шаблоны и анти-шаблоны), которые лучше или хуже подходят для разделения сети. Эти шаблоны могут либо усиливать, либо ослаблять безопасность системы.

Шаблоны и анти-шаблоны в сетях с файерволами

Межсетевые экраны могут быть настроены в различных точках сети. Их расположение часто определяет, может ли система, защищенная файервол, эффективно защищать от угроз в данном месте. Упомянутый выше принцип белого списка является хорошим шаблоном для последующего создания наборов правил файервола.

Соответствующей контр-моделью является черный список, который пропускает весь неизвестный трафик данных и блокирует только тот трафик, о котором известно, что он небезопасен. Помимо моделей, используемых для установки правил файервола, существуют также общие модели для отображения топологии или структуры сети. Два основных анти-паттерна, которые необходимо принять во внимание, это анти-шаблоны «плоская сеть» и «экранированный хост». Шаблон межсетевого экрана «экранированная подсеть» является значительно более эффективной моделью.

Первым анти-шаблоном для сопоставления топологии сети является шаблон проектирования «плоская сеть». Этот тип топологии возникает, когда аспекты безопасности не принимаются во внимание на этапе проектирования сети. Сеть с плоской топологией соединяет все устройства независимо от их функции и потенциального риска. Таким образом, создается одна большая зона, которая содержит все устройства. Очевидное «преимущество» этого шаблона заключается в том, что структура функционально подходит для всех сетей, поскольку нет никаких ограничений на соединения между любыми устройствами.

Недостатком этого шаблона является полная потеря контроля над возможной связью в сети. Поскольку каждое устройство в сети может взаимодействовать с любым другим устройством в сети, все, что нужно злоумышленнику, - это скомпрометировать одно устройство в «плоской сети», чтобы установить соединение со всеми устройствами. По этой причине особая защита не может быть предоставлена неустойчивым целям (то есть потенциально уязвимым устройствам) или критически важным для бизнеса устройствам.

Несмотря на то, что этот шаблон явно не подходит для предотвращения доступа злоумышленников к другим частям сети (и, таким образом, проникновения во всю сеть), он, к сожалению, все еще остается широко распространенным на многих промышленных предприятиях. Если реализация зон и каналов для защиты от шаблона «плоской сети» слишком продумана, это часто может привести ко второму рискованному шаблону проектирования: «шаблону экранированного хоста». Когда файервол используется для разделения сети на несколько зон, существует вероятность того, что конкретное соединение сможет проходить между зонами через файерволы. Это часто связано с услугами, которые устройства (хосты) предлагают другим хостам в других зонах.

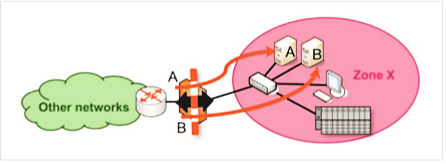

Примером этого может быть сервер журналов, упомянутый выше. Предположим, что задачей сервера является объединение данных протокола со всех устройств на предприятии, чтобы получить полную картину всех событий на предприятии. На рисунке 2 показан этот сценарий.

Рисунок 2: контрмодель «Экранированный хост»

Сервер протокола (хост A) должен быть доступен за пределами его зоны (зона X). Чтобы сделать это возможным, сетевой администратор может пробить дыру в файерволе (добавить разрешающее правило), чтобы устройства вне зоны X теперь могли подключаться к серверу (хост A). Возможно, существует также дополнительная служба B, которая должна быть доступна вне зоны X. Чтобы сделать эту услугу доступной, в файерволе пробивается еще одно отверстие, открывая протоколы связи и конечные точки связи для этой дополнительной службы в файерволе.

Теоретически, межсетевой экран разрешает доступ к A и B из других зон, одновременно защищая другие устройства (терминал и контроллер в зоне X) от злоумышленников. Однако на практике злоумышленник может использовать уязвимость программного обеспечения в службах A и B, чтобы захватить сервер протокола A или хост B. В этом случае злоумышленник будет иметь точку опоры в зоне X и сможет получить доступ к услугам терминала или контроллера, чтобы нанести ущерб. Проблема с моделью архитектуры «экранированный хост» заключается в том, что зона X содержит как достижимые, так и скомпрометированные сервисы (A и B) и другие сервисы, которые не должны быть доступны. Решение этой проблемы состоит в том, чтобы отделить скомпрометированные сервисы A и B от других устройств в зоне X путем реализации модели архитектуры «экранированной подсети». Хорошей практикой в области ИТ-безопасности является изоляция уязвимых и потенциально более уязвимых служб в отдельные зоны. Эти зоны обычно обозначаются как демилитаризованные зоны (DMZ) и содержат такие службы, как веб-серверы, DNS-серверы и почтовые серверы. Обычно эти зоны часто находятся по периметру сети компании, то есть у входа в Интернет. Эта модель известна как модель архитектуры «экранированная подсеть».

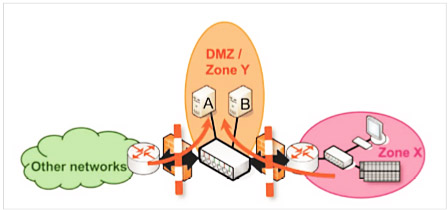

Рисунок 3: Архитектурная модель «Экранированная подсеть»

На рисунке 3 показана эта модель. Услуги A и B изолированы в зоне Y, но также доступны из зоны X и других зон станции. Однако службам A и B запрещено взаимодействовать с устройствами в зоне X. Даже если злоумышленник может проникнуть в открытые службы в DMZ, программируемый логический контроллер (PLC) и терминал в зоне X остаются защищенными межсетевым экраном. Для реализации шаблона «экранированная подсеть» требуется файервол, который поддерживает несколько портов для нескольких зон, или два разных файервола между DMZ и остальной сетью, как показано на рисунке 3. Однако повышенная безопасность оправдывает дополнительные затраты в почти в каждом случае.

Контроль доступа в зону

Еще одним фактором, определяющим эффективность концепции безопасности, включающей зоны и каналы, является безопасность доступа к зонам. Даже самый строгий межсетевой экран по периметру критического сетевого компонента будет бесполезен, если злоумышленник сможет подключиться напрямую к чувствительной зоне, просто подключив устройство к коммутатору. Чтобы ограничить доступ к зоне только авторизованным устройствам, можно установить защиту в форме как физических механизмов, так и протоколов. Физическая защита сетевого оборудования всегда должна быть основой любого вида сетевой безопасности. Сетевые устройства, такие как коммутаторы, файерволы, точки доступа WLAN и т. д., следует хранить в закрытых шкафах, чтобы посторонние лица не могли вставлять, извлекать или повторно подключать кабели для получения доступа к сети или предотвращения доступа других устройств к сети.

Физическая защита также необходима для обеспечения базовой степени защиты для доступности сетевых коммуникаций в целом. Если злоумышленнику удастся отключить питание устройства, сбросить его конфигурацию или оказать иное негативное влияние на устройство, сеть может быть серьезно нарушена. Это может звучать обыденно, но физическое отделение злоумышленника от всех устройств защищает сеть от многих видов атак. Аналогично, наличие сетевых устройств, которые не являются свободно доступными, значительно снижает риск непреднамеренных сетевых помех.

Сетевые устройства не всегда могут быть физически защищены, а физическая защита не всегда обеспечивает адекватный уровень безопасности. Рассмотрим, например, устройства, которые из-за недостатка места хранятся на открытой площадке или в незапертых шкафах вместе с другими устройствами, которые должны быть доступны. Аналогичным образом, попытка ограничить доступ к беспроводным системам путем осуществления физических мер чрезвычайно трудна и ненадежна - в конце концов, микроволны, излучаемые системами WLAN, также способны проникать сквозь стены и потолки. Следовательно, должны быть реализованы протоколы, которые могут идентифицировать и аутентифицировать участвующие сетевые устройства, чтобы контролировать доступ к сети.

Простые методы, такие как ограничение сетевого взаимодействия отдельными идентификаторами устройств, такими как MAC-адреса и IP-адреса, злоумышленникам относительно легко обойти. Чтобы должным образом ограничить доступ к сети, в качестве формы защиты должны использоваться надежные пароли или механизмы аутентификации с открытым ключом.

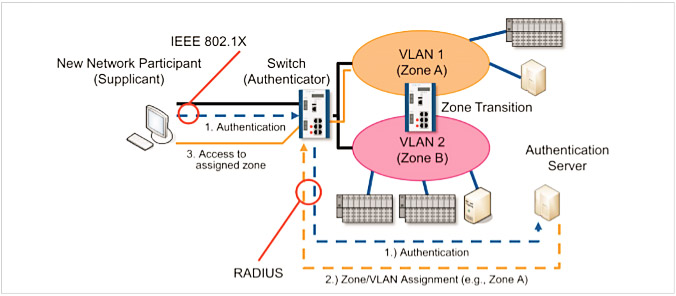

Рисунок 4: Аутентификация нового сетевого узла с использованием IEEE 802.1X с последующим выделением для зоны

IEEE 802.1X теперь является стандартом де-факто для беспроводных (IEEE 802.11 WLAN) и проводных (IEEE 802.3 Ethernet) соединений в сочетании с сервером аутентификации (например, RADIUS). В соответствии с IEEE 802.1X каждый сетевой клиент (например, компонент или машина) имеет четкие и уникальные данные доступа (например, имя пользователя и пароль или цифровой сертификат), которые он использует для идентификации себя на коммутаторе или точке доступа WLAN, к которой он подключен. Когда новый клиент входит в сеть, коммутатор или точка доступа WLAN отправляет уведомления на сервер аутентификации. Затем сервер сравнивает данные доступа со своей базой данных пользователей и дает указание коммутатору разрешить или заблокировать соединение новым сетевым клиентом. На рисунке 4 показано такое соединение с новым устройством.

С точки зрения безопасности использование IEEE 802.1X в сочетании с сервером аутентификации дает два ключевых преимущества:

- Каждому устройству могут быть назначены разные учетные данные для доступа. Таким образом, доступ к сети можно контролировать отдельно для каждого устройства, поскольку устройства могут различаться по их учетным данным. Более того, если устройство украдено или потеряно, из сети необходимо удалить только это устройство. Устройство просто необходимо централизованно заблокировать на сервере аутентификации. Больше нет необходимости перенастраивать другие устройства в сети (например, файерволы или другие клиенты WLAN с тем же ключом WLAN), поскольку доступ заблокирован специально для этого устройства.

- Помимо управления доступом к сети, устройство может быть выделено для зоны в форме виртуальной локальной сети (VLAN). Только устройства в той же VLAN могут общаться друг с другом. Переходы между зонами, которые могут быть динамически распределены посредством VLAN, затем могут быть восстановлены с помощью файерволов.

Эти преимущества позволяют контролировать доступ к сетевым устройствам с помощью IEEE 802.1X, эффективно распределять сеть и устройства по нужным зонам. Централизованно настраивая распределение устройств на сервере аутентификации, можно эффективно вносить изменения в доступность к зоне и к сети, просто изменяя информацию авторизации на сервере.

Дополнительная защита внутри зоны

Помимо защиты границ зон и защиты доступа к отдельным зонам, также важно, чтобы устройства в зоне не могли выдавать себя за другие устройства. Это предположение о ложной идентификации в сети известно как «подделка». Это становится чрезвычайно важным, когда злоумышленник имеет доступ к устройству, которое уже находится в зоне, и хочет получить доступ к другим устройствам или зонам или прервать связь в пределах зоны, приняв ложные идентификаторы. Спуфинг может происходить на разных сетевых уровнях, принимать разные идентификаторы и иметь совершенно разные эффекты. В случае подмены ARP устройство объявляет IP-адрес другого устройства своим собственным MAC-адресом в сети Ethernet. В случае подмены DHCP и DNS злоумышленник отвечает на запросы устройства поддельной информацией. Эти атаки могут привести к перенаправлению трафика данных злоумышленнику, что позволит ему влиять на взаимодействие других устройств.

Сети Ethernet в основном развернуты без защиты от таких атак в конфигурации по умолчанию. Однако с помощью таких методов, как защита портов и проверка динамического ARP, а также защита IP-адресов и отслеживание DHCP, существуют эффективные механизмы безопасности, помогающие предотвратить атаки с помощью спуфинга. Эти методы также доступны в высококачественных промышленных коммутаторах и могут использоваться для ограничения влияния злоумышленника на локальную сеть. Однако важно то, что эти методы требуют настройки для сети, и поэтому все коммутаторы не активированы по умолчанию. Таким образом, дополнительная защита может быть достигнута только после активации.

Итоги и выводы

Учет безопасности на начальном этапе проектирования сети является важным шагом на пути к созданию более безопасной промышленной системы управления. Однако такие вопросы, как открытые сервисы, также должны быть включены в качестве принципа, например, путем применения лучших практик, таких как реализация межсетевых экранов и концепция зон и каналов. Пренебрежение дизайном архитектуры «плоская сеть» и дизайном «экранированный хост» в пользу архитектуры «экранированная подсеть» ограничивает свободу перемещения злоумышленника в сети и обеспечивает лучшую защиту критических или уязвимых устройств от скомпрометированных сервисов. Когда речь идет об ограничении доступа устройств к сети и распределении устройств по отдельным зонам, IEEE 802.1X представляет собой эффективный способ повышения безопасности и снижения нагрузки. Наконец, есть и другие способы сильно ограничить влияние, которое злоумышленник может иметь в пределах зоны. Использование этих методов и архитектур помогает создавать безопасные и надежные сети. Следовательно, сеть больше не может использоваться злоумышленником в качестве опасного оружия, а вместо этого действует как серьезный барьер для атак в промышленных условиях.

Профессор, доктор Тобиас Хеер, технический директор, Hirschmann Automation and Control GmbH Доктор Ларс Гейгер - менеджер по развитию, Hirschmann Automation and Control GmbH