Исследователи IOActive говорят, что сети LoRaWAN уязвимы для кибератак

Сегодня эксперты по безопасности опубликовали отчет, предупреждающий о том, что новая и быстро развивающаяся технология LoRaWAN уязвима для кибератак и неправильной конфигурации, несмотря на заявления об улучшенной безопасности, основанные на использовании протокола с двумя уровнями шифрования.

LoRaWAN расшифровывается как «Дальняя глобальная сеть». Это основанная на радио технология, которая работает поверх проприетарного протокола LoRa. Протокол LoRa был разработан, чтобы позволить компаниям подключать устройства с питанием от батареи или другие маломощные устройства к Интернету через беспроводное соединение. LoRaWAN использует протокол LoRa и позволяет устройствам, расположенным в большой географической зоне, беспроводным образом подключаться к Интернету с помощью радиоволн.

LoRaWAN особенно популярен среди разработчиков устройств Интернета вещей. Ранее, чтобы подключить IoT или другое интеллектуальное устройство к Интернету, компании должны были подключить устройство IoT к своей частной сети Wi-Fi в Интернете, или устройства должны были поставляться с SIM-картой, что позволяло устройству использовать сотовую сеть для отправки отчетов на командный сервер.

LoRaWAN является альтернативой этим установкам. Устройство IoT с клиентом LoRaWAN будет транслировать данные по радиоволнам на соседний шлюз LoRaWAN (в большинстве случаев антенну). Шлюз получает эти данные и перенаправляет их на интернет-сервер, который затем передает данные в серверную часть приложения или на приборную панель.

Этот тип настройки LoRaWAN часто используется в реальном мире. Например, устройства «умной парковки», «умного освещения», управления движением или мониторинга погоды в «умном городе» используют LoRaWAN для передачи отчетов на центральную станцию сбора данных. Поскольку протокол работает через радиоволны, а не полагается на сети Wi-Fi или SIM-карты, это облегчает развертывание сложных настроек IoT, поскольку проще установить несколько радиоантен (шлюзов) в небольшой географической области по сравнению с десятками Wi-Fi-роутеров или тысячами сим-карт.

Благодаря такому низкозатратному подходу сети LoRaWAN также часто используются в промышленных установках (для составления отчетов о показаниях с различных датчиков или оборудования SCADA), в "умных" домах (для оповещения о сигналах тревоги, обнаружения выстрелов или в задачах домашней автоматизации окрестностей или городов), в «умных» больницах, полях и так далее.

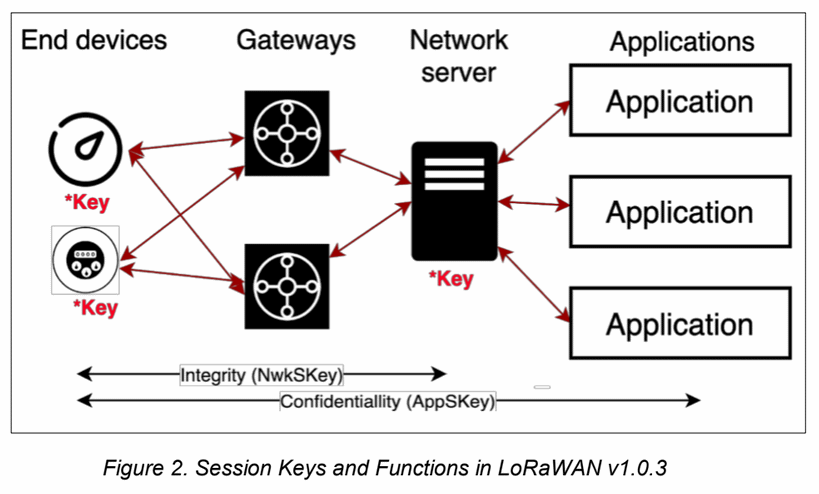

Но передача данных с устройств через радиоволны не является безопасным подходом. Создатели протокола предвидели эту проблему. Начиная с первой версии LoRaWAN использовала два уровня 128-битного шифрования для защиты данных, передаваемых с устройств - один ключ шифрования используется для аутентификации устройства на сетевом сервере, а другой - на внутреннем приложении компании.

В опубликованном 27-страничном отчете исследователи безопасности из IOActive утверждают, что протокол подвержен неправильным конфигурациям и выбору дизайна, что делает его уязвимым для взлома и кибератак.

Компания перечисляет несколько сценариев, которые считает правдоподобными при анализе этого быстрорастущего протокола:

- Ключи шифрования могут быть извлечены из устройств путем обратного инжиниринга прошивки устройств, которые поставляются с модулем LoRaWAN.

- Многие устройства поставляются с тегом, отображающим QR-код и / или текст с идентификатором устройства, ключами безопасности или другими данными.

- Исследователи говорят, что метка предназначена для использования в процессе ввода в эксплуатацию и удаления после этого.

- Некоторые устройства могут поставляться с жестко закодированными ключами шифрования, которые поставляются с различными библиотеками LoRaWAN с открытым исходным кодом (предназначенными для замены перед развертыванием устройства).

- Некоторые устройства могут использовать легко угадываемые ключи шифрования, например устройства, такие как AppKey = идентификатор устройства + идентификатор приложения или AppKey = идентификатор приложения + идентификатор устройства.

- Сетевые серверы LoRaWAN могут быть небезопасно настроены или уязвимы для других уязвимостей, не относящихся к LoRaWAN, что позволяет хакерам захватить эти системы.

- Уязвимости в структуре протокола допускают атаку типа «отказ в обслуживании».

- ... и другие

«Организации слепо доверяют LoRaWAN, потому что он зашифрован, но это шифрование можно легко обойти, если хакеры смогут получить ключи - что, как показывает наше исследование, они могут сделать несколькими способами, с относительной легкостью», - сказал Сезар Серрудо, технический директор IOActive.

«После того, как хакеры получат доступ, есть много вещей, которые они потенциально могут сделать - могут помешать коммунальным предприятиям получать показания смарт-счетчиков, мешать логистическим компаниям отслеживать транспортные средства или запретить больницам получать показания от интеллектуального оборудования. В крайних случаях - взломанная сеть может подавать ложные показания устройства, чтобы скрыть физические атаки на инфраструктуру, например, на газопровод. Или побудить промышленное оборудование, содержащее летучие вещества, к чрезмерной корректировке, в результате чего оно может сломаться, сгореть или даже взорваться».

Чтобы предотвратить небезопасное развертывание сетей LoRaWAN, исследователи IOActive рекомендуют проводить аудит устройств и сетей LoRaWAN, а также развертывать дополнительные меры безопасности, такие как мониторинг трафика LoRaWAN, аналогично тому, как компании будут относиться к обычному веб-трафику HTTP / HTTPS.

Чтобы помочь с аудиторской частью, компания выпустила на GitHub систему аудита LoRaWAN с открытым исходным кодом под названием LAF.

Catalin Cimpanu для Zero Day