Дослідники IOActive говорять, що мережі LoRaWAN вразливіть до кібератак

Сьогодні експерти з безпеки опубліковали звіт, який попереджує про те, що LoRaWAN - нова технологія яка швидко розвивається та поширюється - вразлива для кібератак і неправильної конфігурації, не зважаючи на заяви про покращення безопеки, засновані на використанні протоколу з двома рівнями шифрування.

LoRaWAN розшифровується як «Дальня глобальна мережа». Це технологія заснована на радіо і працює поверх пропрієтарного протоколу LoRa. Протокол LoRa був розроблений, щоб дозволити компаніям підключати пристрої з живленням від батареї чи інші малопотужні пристрої до Інтернету через бездротовий зв'язок. LoRaWAN використовує протокол LoRa і дозволяє пристроям, розташованим у великій географічній зоні бездротовим чином підключатися до Інтернету за допомогою радіохвиль.

LoRaWAN особливо популярна серед розробників пристроїв Інтернету речей. Раніше, щоб підключити IoT чи інший інтелектуальний пристрій до Інтернету, компанії мали підключити пристрій IoT до своєї приватної мережі Wi-Fi в Інтернеті, чи пристрої мали бути з SIM-картою, що дозволяло пристрям використовувати стільникову мережу для відправлення звітів на командний сервер.

LoRaWAN є альтернативой цим установкам. Пристрій IoT з клієнтом LoRaWAN буде транслювати дані по радіохвилям на сусідній шлюз LoRaWAN (в більшості випадків - антену). Шлюз отримує ці дані і перенаправляє їх на інтернет-сервер, який потім передає дані в серверну частину додатку чи на приборну панель.

Цей тип налаштуваннь LoRaWAN часто використовується в реальному світі. Наприклад, пристрої «розумної парковки», «розумного освітлення», управління рухом чи моніторинга погоди в «розумному місті» використовують LoRaWAN для передачі звітів на центральну станцію збору даних. Оскільки протокол працює через радіохвилі, а не покладається на мережі Wi-Fi чи SIM-карти, це полегшує розгортання складних налаштуваннь IoT, адже простіше встановити декілька радіоантен (шлюзів) в невеликій географічній області у порівнянні з десятками Wi-Fi-роутерів чи тисячами сім-карт.

Завдяки такому низьковитратному підходу мережі LoRaWAN також часто використовуються в промислових установках (для створення звітів про показники з різноманітних датчиків чи обладнання SCADA), в "розумних" домах (для сповіщення про тривогу, виявлення пострілів чи в задачах домашньої автоматизації околиць або міст), в «розумних» лікарнях, полях і так далі.

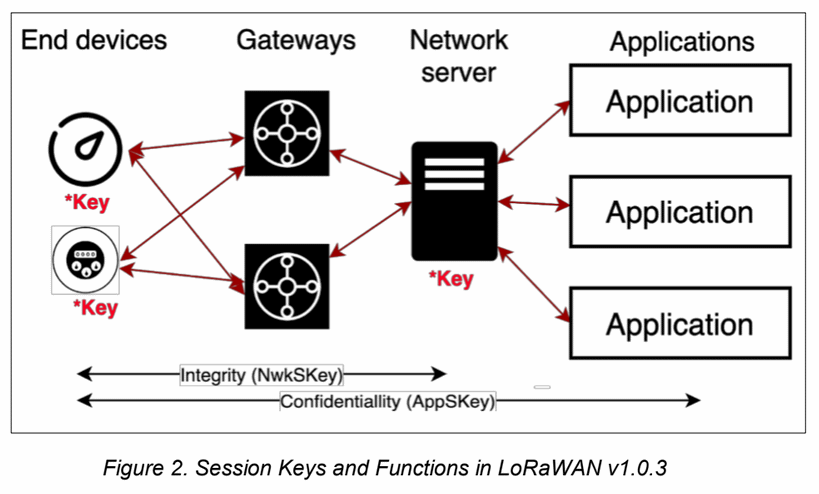

Але передача даних з пристроїв через радіохвилі не є безпечним підходом. Творці протоколу передбачували цю проблему. Починаючи з першої версії LoRaWAN використовувала два рівня 128-бітного шифрування для захисту даних, що передаються з пристроїв - один ключ шифрування використовується для аутентифікації пристроїв на мрежевому сервері, а інший - на внутрішньому додатку компанії.

В опублікованому 27-сторінковому звіті дослідники безпеки з IOActive стверджують, що протокол схильний до неправильних конфігурацій та вибору дизайну, що робить його уразливим до взлому та кібератак.

Компанія перелічує декілька сценаріїв, які вважає правдоподібними при аналізі цього протокола:

- Ключі шифрування можуть бути вийняті з пристрою шляхом зворотнього інжиніринга прошивки пристроїв, які постачаються з модулем іLoRaWAN.

- Багато пристроїв поставляються з тегом, що відібражають QR-код та / чи текст з ідентифікатором пристрою, ключами безпеки чи іншими даними.

- Дослідники говорять, що мітка призначена для використання в процесі вводу в експлуатацію і видалення після цього.

- Деякі пристрої можуть поставлятися із жорстко закодованими ключами шифрування, які постачаються з різноманітними бібліотеками LoRaWAN з відкритим вихідним кодом (що призначені для заміни перед розгортанням пристрою).

- Деякі пристрої можуть використовувати легко вгадувані ключи шифрування, наприклад пристрої, такі як AppKey = ідентифікатор пристрою + ідентифікатор додатку, чи AppKey = ідентифікатор додатку + ідентифікатор пристрою.

- Мережеві сервери LoRaWAN можуть бути небезпечно налаштовані чи вразливі для інших загроз, що не відносяться до LoRaWAN, що дозволяє хакерам захопити ці системи.

- Вразливості в структурі протоколу допускають атаку типу «відмова в обслуговуванні».

- ... та інщі

«Организації сліпо довіряють LoRaWAN, тому що він зашифрований, але це шифрування можна легко обійти, якщо хакери зможуть отримати ключі - що, як демонструє наше дослідження, вони можуть зробити декількома способами, із порівняною легкістю», - сказав Сезар Серрудо, технічний директор IOActive.

«Після того, як хакери отримають доступ, є багато речей, які мони потенційно можуть зробити - можуть зашкодити комунальним підприємствам отримувати показання смарт-лічильників, заважати логістичним компаніям відстежувати транспортні засоби чи заборонити лікарням отримувати показання від інтелектуального обладнання. В крайніх випадках - скомпрометована мережа може навмисно надавати хибні дані від пристрою, щоб приховати фізичні атаки на інфраструктуру, наприклад, на газопровід. Чи спровокувати промислове обладнання, що містить летючі речовини, до надмірного корегування, в результату чого воно може зламатись, згоріти або навіть вибухнути».

Щоб попередити небезпечне розгортання переж LoRaWAN, дослідники IOActive рекомендують проводити аудит пристроїв і мереж LoRaWAN, а також впроваджувати додаткові заходи безпеки, такі як моніторинг трафіку LoRaWAN, аналогично тому, як компанії будуть поводитись із звичайним веб-трафіком HTTP / HTTPS.

Щоб допомогти з аудиторською частиною, компанія випустила на GitHub систему аудиту LoRaWAN з відкритим вихідним кодом під назвою LAF.

Catalin Cimpanu для Zero Day