Шаблони проектування для підвищення безпеки в промислових мережах

Пройшли ті часи, коли промислові мережі могли бути фізично відокремлені від усіх інших мереж. Те ж саме відноситься і до міфу про безпеку через несумісність, який давно дає промисловим підприємствам почуття безпеки.

Часи змінилися, і не тільки через такі події, як промисловий Інтернет речей і Промисловість 4.0, які привели до більшого взаємозв'язку і гомогенізації мережевих структур промислових підприємств. Виробники промислових компонентів вже приступили до розробки своїх компонентів, що підключаються на основі стандартних промислових ПК-систем.

Вони також все частіше замінюють пропрієтарні протоколи зв'язку мережевими протоколами Ethernet і TCP / IP, які широко використовуються і приймаються у всьому світі. Однак це розширене мережеве взаємодія означає, що промислові підприємства мають велику площу атаки. Більш того, багато систем моніторингу і контролю використовуються роками, а іноді й десятиліттями, без своєчасного отримання або можливості отримувати оновлення безпеки. Або такі патчі недоступні, або зміна програмного забезпечення не без ризику або може зробити недійсними існуючі сертифікати.

Це призводить до численних незначних цілей в додатку з промисловим контролем системи. Тому очевидно, що ці важливі, але вразливі системи повинні бути захищені. Багато компаній встановлюють міжмережеві екрани по периметру на кордоні своїх промислових мереж, щоб захистити нестійкі цілі в своїх промислових додатках від загроз з Інтернету або з офісних мереж. Хоча це необхідний крок, сучасна мережева безпека вимагає набагато більшого, ніж просто захист периметра.

Всеосяжні концепції мережевої безпеки повинні враховувати як різні методи атаки, так і різні типи атакуючих. Це включає в себе сценарії, коли перша лінія захисту вже була зламана, тобто фаєрвол на кордоні між виробничою мережею і офісною мережею або Інтернетом. Як тільки зловмисник проникне в мережу, він може швидко завдати серйозної шкоди, якщо архітектура і конфігурація мережі будуть обрані без урахування безпеки. Хороша новина: створення мережі, здатної протистояти вторгненню зловмисника, не така складна, як може здатися на перший погляд, за умови, що безпека враховується вже на етапі планування мережі.

Зони і кабелепроводи як основа для безпечних промислових мереж

При проектуванні мереж мережева інфраструктура може ґрунтуватися на низці архітектурних шаблонів. Вибір шаблону впливає на безпеку мережі і визначає різницю між легкою для атаки і стійкою мережею. З огляду на, що архітектура і топологія є основними стовпами безпечної мережі, стандарти промислової безпеки, такі як сімейство стандартів ISO / IEC 62443, були закладені для проектування мережі, щоб показати операторам обладнання та системним інтеграторам, як створювати великі ефективні мережеві структури. Одним з найбільш важливих принципів проектування мереж є принцип «зон і каналів». Відповідно до цього принципу промислова мережа сегментируется на різні функціональні зони, і з'єднання між цими зонами (тобто канали) передають тільки дозволений трафік даних з однієї зони в іншу зону. Наприклад, машина або частина машини може представляти зону, в якій різні пристрої повинні і можуть обмінюватися даними один з одним без обмежень.

І навпаки, далеко не всі пристрої повинні взаємодіяти з пристроями в інших зонах. Прикладом цього може служити сервер журналів, який збирає журнали подій з усіх систем в мережі. Сервер повинен бути доступний через кордони зон з різних зон. Докладні правила також повинні бути встановлені при переходах зон, що визначають, якому трафіку дозволено залишати зону (наприклад, трафік на сервер журналів) і який трафік не слід ретранслювати через кордони зон (наприклад, весь трафік, що не спрямований на сервер журналів).

Кілька речей повинні бути прийняті до уваги при реалізації зон і каналів. З одного боку, необхідно прийняти технічні заходи для контролю переходу зони. У більшості випадків фаєрволи і списки контролю доступу (ACL) будуть найбільш підходящим методом.

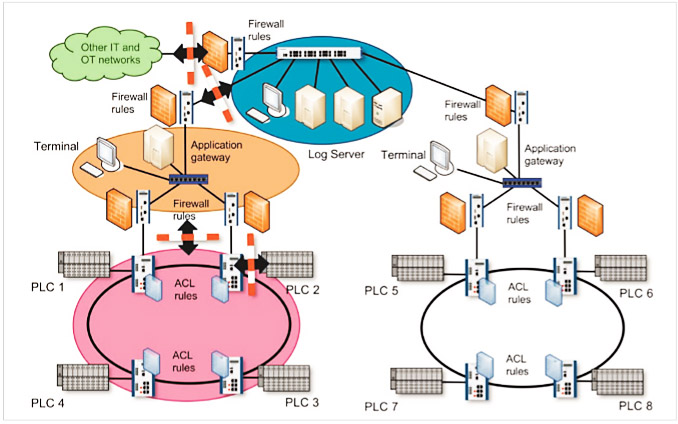

На малюнку 1 показано просте промислове застосування, розділене на різні функціональні зони.

Малюнок 1: Різні зони промислового застосування

На малюнку показано, як фаєрволи з обмеженим набором правил скорочують трафік між зонами. Усередині зони Ethernet-комутатори з ACL-списками також обмежують трафік від і до пристроїв. Крім поділу мережі на зони, доступ до окремих зонах повинен бути захищений. Технології, такі як IEEE 802.1X в поєднанні з протоколом аутентифікації, таким як RADIUS, особливо підходять для цієї мети.

Нарешті, необхідно подбати про те, щоб зловмисники також не могли порушувати мережеві операції або маніпулювати ними (наприклад, шляхом підміни атак). У наступних розділах будуть розглянуті ці три питання більш детально.

Використання файерволов і списків контролю доступу для поділу мережі на зони і канали

Мережа може бути сегментована на зони шляхом налаштування правил фільтрації пакетів на різних рівнях моделі рівня ISO / OSI на комутаторах, через фаєрволи або шлюзи прикладного рівня (ALG). Оскільки ACL мають функцію, аналогічну файерволом без збереження стану, а ALG необхідно адаптувати для спеціальних додатків, наступний розділ буде присвячений, зокрема, фаєрволам, які можна гнучко використовувати. Фаєрволи і ACL блокують неавторизований трафік шляхом фільтрації трафіку на основі метаданих з'єднання (наприклад, MAC-адрес, IP-адрес, номерів портів і прапорів протоколів).

Відповідно до принципу білого списку (пропускається тільки відомий трафік даних, в той час як весь інший трафік блокується), набори правил брандмауера містять тільки властивості відомого і бажаного трафіку. У наведеному вище прикладі весь трафік, що виходить за межі зони, який не спрямований на сервер журналів, може бути відхилений.

Тому неможливо обмінюватися даними з іншими пристроями за межами зони через периметр зони (канали). Білий список обмежує ступінь, в якій зловмисники можуть впливати за межами периметра зони, оскільки вони ускладнюють або навіть унеможливлюють їх зв'язок з потенційними цілями через канали.

Щоб дозволити настройку брандмауера з найбільшими обмеженнями, необхідно дотримуватися обережності при проектуванні мережевої інфраструктури, щоб переконатися, що мережа розділена на розумні зони. Зони повинні бути якомога менше, але в той же час по периметру зони повинно бути якомога менше повідомлень. У світі ІТ існують різні шаблони проектування (шаблони і анти-шаблони), які краще або гірше підходять для поділу мережі. Ці шаблони можуть або посилювати, або послаблювати безпеку системи.

Шаблони і анти-шаблони в мережах з файерволами

Міжмережеві екрани можуть бути налаштовані в різних точках мережі. Їх розташування часто визначає, чи може система, захищена фаєрволом, ефективно захищати від загроз в даному місці. Згаданий вище принцип білого списку є хорошим шаблоном для подальшого створення наборів правил брандмауера.

Відповідною контр-моделлю є чорний список, який пропускає весь невідомий трафік даних і блокує тільки той трафік, про який відомо, що він небезпечний. Крім моделей, які використовуються для установки правил брандмауера, існують також загальні моделі для відображення топології або структури мережі. Два основних анти-патерну, які необхідно прийняти до уваги, це анти-шаблони «пласка мережа» і «екранований хост». Шаблон брандмауера «екранована підмережа» є значно більш ефективною моделлю.

Першим анти-шаблоном для зіставлення топології мережі є шаблон проектування «пласка мережа». Цей тип топології виникає, коли аспекти безпеки не беруться до уваги на етапі проектування мережі. Мережа з пласкою топологією з'єднує всі пристрої незалежно від їх функції та потенційного ризику. Таким чином, створюється одна велика зона, яка містить всі пристрої. Очевидне «перевага» цього шаблону полягає в тому, що структура функціонально підходить для всіх мереж, оскільки немає ніяких обмежень на з'єднання між будь-якими пристроями.

Недоліком цього шаблону є повна втрата контролю над можливим зв'язком в мережі. Оскільки кожен пристрій в мережі може взаємодіяти з будь-яким іншим пристроєм в мережі, все, що потрібно зловмисникові - це скомпрометувати один пристрій в «пласкі мережі», щоб встановити з'єднання з усіма пристроями. З цієї причини особливий захист не може бути надан нестійким цілям (тобто потенційно вразливим пристроям) або критично важливим для бізнесу пристроям.

Незважаючи на те, що цей шаблон явно не підходить для запобігання доступу зловмисників до інших частин мережі (і, таким чином, проникнення в усю мережу), він, на жаль, все ще залишається широко поширеним на багатьох промислових підприємствах. Якщо реалізація зон і каналів для захисту від шаблону «пласкої мережі» занадто продумана, це часто може привести до другого ризикованої шаблоном проектування: «шаблона екранованого хоста». Коли фаєрвол використовується для поділу мережі на кілька зон, існує ймовірність того, що конкретне з'єднання зможе проходити між зонами через фаєрволи. Це часто пов'язано з послугами, які пристрої (хости) пропонують іншим хостам в інших зонах.

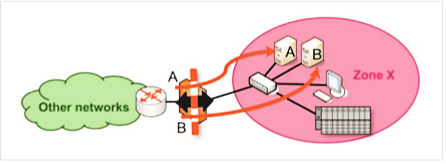

Прикладом цього може бути сервер журналів, згаданий вище. Припустимо, що завданням сервера є об'єднання даних протоколу з усіх пристроїв на підприємстві, щоб отримати повну картину всіх подій на підприємстві. На малюнку 2 показаний цей сценарій.

Малюнок 2: Контрмодель «Екранований хост»

Сервер протоколу (хост A) повинен бути доступний за межами його зони (зона X). Щоб зробити це можливим, мережевий адміністратор може пробити дірку в файерволі (додати правило що дозволяє), щоб пристрої поза зоною X тепер могли підключатися до сервера (хост A). Можливо, існує також додаткова служба B, яка повинна бути доступна поза зоною X. Щоб зробити цю послугу доступною, в файервол пробивається ще один отвір, відкриваючи протоколи зв'язку і кінцеві точки зв'язку для цієї додаткової служби в файервол.

Теоретично, міжмережевий екран дозволяє доступ до A і B з інших зон, одночасно захищаючи інші пристрої (термінал і контролер в зоні X) від зловмисників. Однак на практиці зловмисник може використовувати уразливість програмного забезпечення в службах A і B, щоб захопити сервер протоколу A або хост B. У цьому випадку зловмисник матиме точку опори в зоні X і зможе отримати доступ до послуг терміналу або контролера, щоб завдати шкоди. Проблема з моделлю архітектури «екранований хост» полягає в тому, що зона X містить як досяжні, так і скомпрометовані сервіси (A і B) і інші сервіси, які не повинні бути доступні. Вирішення цієї проблеми полягає в тому, щоб відокремити скомпрометовані сервіси A і B від інших пристроїв в зоні X шляхом реалізації моделі архітектури «екранованої підмережі». Доброю практикою в області ІТ-безпеки є ізоляція вразливих і потенційно більш вразливих служб в окремій зони. Ці зони зазвичай позначаються як демілітаризовані зони (DMZ) і містять такі служби, як веб-сервери, DNS-сервери і поштові сервери. Зазвичай ці зони часто знаходяться по периметру мережі компанії, тобто біля входу в Інтернет. Ця модель відома як модель архітектури «екранована підмережа».

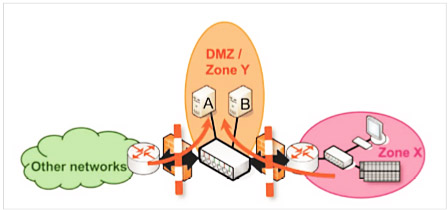

Малюнок 3: Модель архітектури «Екранована підмережа»

На малюнку 3 показана ця модель. Послуги A і B ізольовані в зоні Y, але також доступні із зони X і інших зон станції. Однак службам A і B заборонено взаємодіяти з пристроями в зоні X. Навіть якщо зловмисник може проникнути в відкриті служби в DMZ, програмований логічний контролер (PLC) і термінал в зоні X залишаються захищеними фаєрволом. Для реалізації шаблону «екранована підмережа» потрібно фаєрвол, який підтримує кілька портів для декількох зон, або два різних брандмауера між DMZ і іншою мережею, як показано на малюнку 3. Однак підвищена безпека виправдовує додаткові витрати в майже в кожному випадку.

Контроль доступу в зону

Ще одним фактором, що визначає ефективність концепції безпеки, що включає зони і канали, є безпека доступу до зон. Навіть найсуворіший міжмережевий екран по периметру критичного мережевого компонента буде марний, якщо зловмисник зможе підключитися безпосередньо до чутливої зоні, просто підключивши пристрій до комутатора. Щоб обмежити доступ до зони тільки авторизованим пристроям, можна встановити захист у формі як фізичних механізмів, так і протоколів. Фізичний захист мережевого обладнання завжди повинен бути основою будь-якого виду мережевої безпеки. Мережеві пристрої, такі як комутатори, фаєрволи, точки доступу WLAN і т.п., слід зберігати в закритих шафах, щоб сторонні особи не могли вставляти, вилучати або повторно підключати кабелі для отримання доступу до мережі або запобігання доступу інших пристроїв до мережі.

Фізичний захист також необхідний для забезпечення базового ступеня захисту для доступності мережевих комунікацій в цілому. Якщо зловмисникові вдасться вимкнути живлення пристрою, скинути його конфігурацію або надати інший негативний вплив на пристрій, мережа може бути серйозно порушена. Це може звучати банально, але фізичне відділення зловмисника від всіх пристроїв захищає мережу від багатьох видів атак. Аналогічно, наявність мережевих пристроїв, які не є вільно доступними, значно знижує ризик ненавмисних мережевих перешкод.

Мережеві пристрої не завжди можуть бути фізично захищені, а фізичний захист не завжди забезпечує адекватний рівень безпеки. Розглянемо, наприклад, пристрої, які через нестачу місця зберігаються на відкритому майданчику або в незачинених шафах разом з іншими пристроями, які повинні бути доступні. Аналогічним чином, спроба обмежити доступ до бездротових систем шляхом здійснення фізичних заходів надзвичайно важка і ненадійна - в кінці кінців, мікрохвилі, які випромінює системами WLAN, також здатні проникати крізь стіни і стелі. Отже, повинні бути реалізовані протоколи, які можуть ідентифікувати і аутентифицировать беруть участь мережеві пристрої, щоб контролювати доступ до мережі.

Прості методи, такі як обмеження мережевої взаємодії окремими ідентифікаторами пристроїв, такими як MAC-адреси і IP-адреси, зловмисникам щодо легко обійти. Щоб належним чином обмежити доступ до мережі, в якості форми захисту повинні використовуватися надійні паролі або механізми аутентифікації з відкритим ключем.

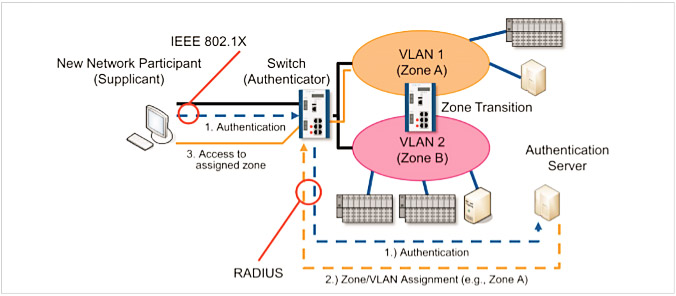

Малюнок 4: Аутентифікація нового вузла мережі за допомогою IEEE 802.1X з подальшим розподілом на зону

IEEE 802.1X тепер є стандартом де-факто для бездротових (IEEE 802.11 WLAN) і дротових (IEEE 802.3 Ethernet) з'єднань в поєднанні з сервером аутентифікації (наприклад, RADIUS). Відповідно до IEEE 802.1X кожен мережевий клієнт (наприклад, компонент або машина) має чіткі і унікальні дані доступу (наприклад, ім'я користувача і пароль або цифровий сертифікат), які він використовує для ідентифікації себе на комутаторі або точки доступу WLAN, до якої він підключений. Коли новий клієнт входить в мережу, комутатор або точка доступу WLAN відправляє повідомлення на сервер аутентифікації. Потім сервер порівнює дані доступу зі своєю базою даних користувачів і дає вказівку комутатора дозволити або заблокувати з'єднання новим мережевим клієнтом. На малюнку 4 показано таке з'єднання з новим пристроєм.

З точки зору безпеки використання IEEE 802.1X в поєднанні з сервером аутентифікації дає два ключові переваги:

• Кожному пристрою можуть бути призначені різні облікові дані для доступу. Таким чином, доступ до мережі можна контролювати окремо для кожного пристрою, оскільки пристрої можуть відрізнятися за їх облікових даних. Більш того, якщо пристрій вкрадено або втрачено, з мережі необхідно видалити тільки цей пристрій. Пристрій просто необхідно централізовано заблокувати на сервері аутентифікації. Більше немає необхідності перенастроювати інші пристрої в мережі (наприклад, фаєрволи або інші клієнти WLAN з тим же ключем WLAN), оскільки доступ заблокований спеціально для цього пристрою.

• Крім управління доступом до мережі, пристрій може бути виділено для зони в формі віртуальної локальної мережі (VLAN). Тільки пристрої в тій же VLAN можуть спілкуватися один з одним. Переходи між зонами, які можуть бути динамічно розподілені за допомогою VLAN, потім можуть бути відновлені за допомогою файерволів.

Ці переваги дозволяють контролювати доступ до мережевих пристроїв за допомогою IEEE 802.1X, ефективно розподіляти мережу і пристрої по потрібним зонам. Централізовано налаштовуючи розподіл пристроїв на сервері аутентифікації, можна ефективно вносити зміни в доступність до зони і до мережі, просто змінюючи інформацію авторизації на сервері.

Додатковий захист всередині зони

Крім захисту кордонів зон і захисту доступу до окремих зонах, також важливо, щоб пристрої в зоні не могли видавати себе за інші пристрої. Це припущення про хибну ідентифікації в мережі відомо як «підробка». Це стає надзвичайно важливим, коли зловмисник має доступ до пристрою, який вже знаходиться в зоні, і хоче отримати доступ до інших пристроїв або зонам або перервати зв'язок в межах зони, прийнявши помилкові ідентифікатори. Спуфінг може відбуватися на різних мережевих рівнях, приймати різні ідентифікатори і мати абсолютно різні ефекти. У разі підміни ARP пристрій оголошує IP-адресу іншого пристрою своєю власною MAC-адресою в мережі Ethernet. У разі підміни DHCP і DNS зловмисник відповідає на запити пристрою підробленої інформацією. Ці атаки можуть привести до перенаправлення трафіку даних зловмисникові, що дозволить йому впливати на взаємодію інших пристроїв.

Мережі Ethernet в основному розгорнуті без захисту від таких атак в конфігурації за замовчуванням. Однак за допомогою таких методів, як захист портів і перевірка динамічного ARP, а також захист IP-адрес і відстеження DHCP, існують ефективні механізми безпеки, які допомагають запобігти атакам за допомогою спуфинга. Ці методи також доступні в високоякісних промислових комутаторах і можуть використовуватися для обмеження впливу зловмисника на локальну мережу. Однак важливо те, що ці методи вимагають настройки для мережі, і тому все комутатори не активовані за умовчанням. Таким чином, додатковий захист може бути досягнута тільки після активації.

Підсумки і висновки

Облік безпеки на початковому етапі проектування мережі є важливим кроком на шляху до створення більш безпечної промислової системи управління. Однак такі питання, як відкриті сервіси, також повинні бути включені в якості принципу, наприклад, шляхом застосування кращих практик, таких як реалізація міжмережевих екранів і концепція зон і каналів. Нехтування дизайном архітектури «пласка мережа» і дизайном «екранований хост» на користь архітектури «екранована підмережа» обмежує свободу переміщення зловмисника в мережі і забезпечує кращий захист критичних або вразливих пристроїв від скомпрометованих сервісів. Коли мова йде про обмеження доступу пристроїв до мережі і розподілі пристроїв по окремих зонах, IEEE 802.1X є ефективний спосіб підвищення безпеки і зниження навантаження. Нарешті, є й інші способи сильно обмежити вплив, яке зловмисник може мати в межах зони. Використання цих методів і архітектур допомагає створювати безпечні і надійні мережі. Отже, мережа не може використовуватися зловмисником в якості небезпечної зброї, а замість цього діє як серйозний бар'єр для атак в промислових умовах.

Професор, доктор Тобіас Хеер, технічний директор, Hirschmann Automation and Control GmbH Доктор Ларс Гейгер - менеджер по розвитку, Hirschmann Automation and Control GmbH